Weblogic & MemoryShell & Rce

前言

Weblogic已经成了安全人员不可躲避的一部分了,从拿着网上的poc瞎打也到了需要跟一下漏洞原理

环境搭建

现在用的比较多的就是weblogic的12.2.1.x 直接从官网下载即可

https://www.oracle.com/middleware/technologies/weblogic-server-installers-downloads.html

我这里选择先用Windows搭建环境。

一步一步安装完成后,就是配置debug的过程

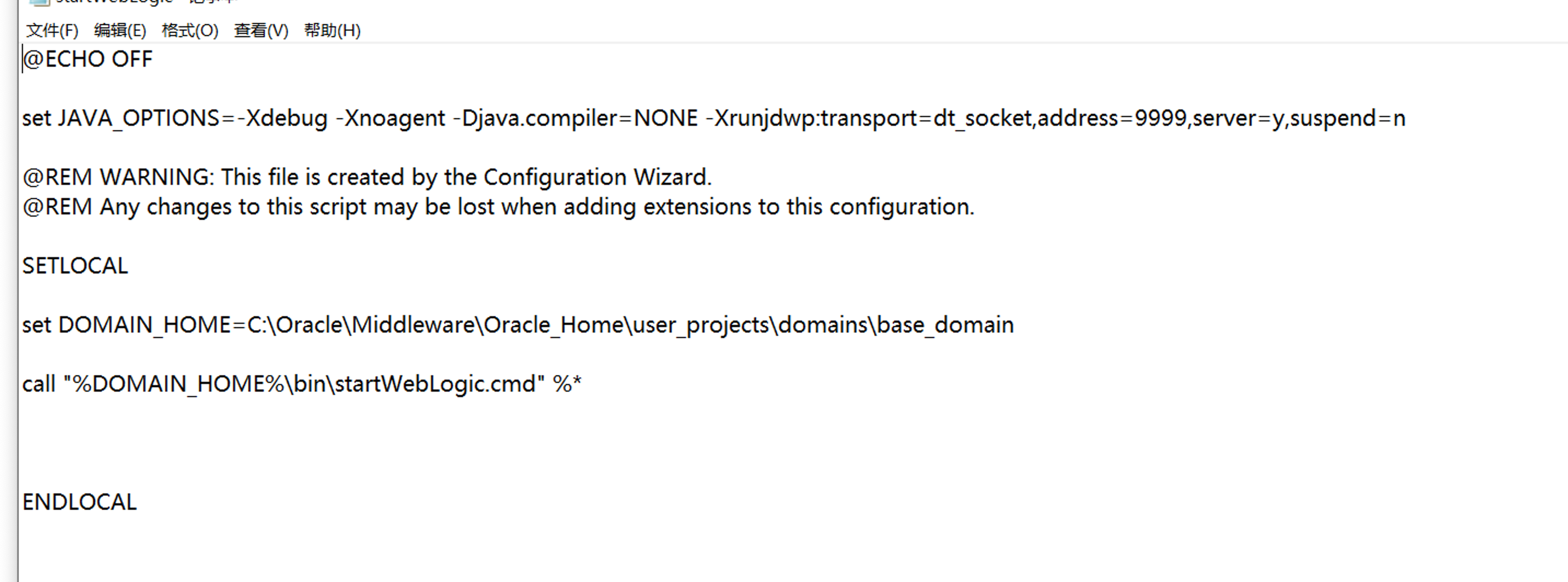

修改C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\startWeblogic

加一行set JAVA_OPTIONS=-Xdebug -Xnoagent -Djava.compiler=NONE -Xrunjdwp:transport=dt_socket,address=9999,server=y,suspend=n启动就完事了

idea配置remote debug 就可以开始了

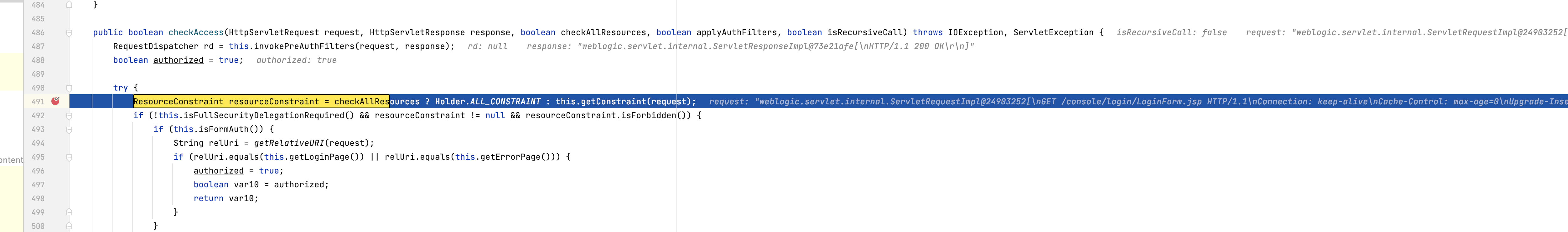

愉快的debug开始啦

各种CVE

想要复现 就需要知道weblogic的漏洞类型都有哪几种了

我查了一下资料 有直接oneget rce、T3协议完成反序列化、XMLDecoder的等等。

分析当然要从最简单的开始分析了。 先从xmldecoder开始