前言

本文通过搬运各个博客资料,总结一下域渗透基础中---windows下的密码存储方式

什么是NTLM hash

为了解决LM加密和身份验证方案中固有的安全弱点,Microsoft 于1993年在Windows NT 3.1中引入了NTLM协议。从Windows Vista 和 Windows Server 2008开始,默认情况下只存储NTLM Hash,LM Hash将不再存在

NTLM验证是一种Challenge/Response 验证机制,由三种消息组成:通常称为type 1(协商),类型type 2(质询)和type 3(身份验证)。

NTLM Hash是怎么算出来的

1.先将用户密码转换为十六进制格式。

2.将十六进制格式的密码进行Unicode编码。

3.使用MD4摘要算法对Unicode编码数据进行Hash计算

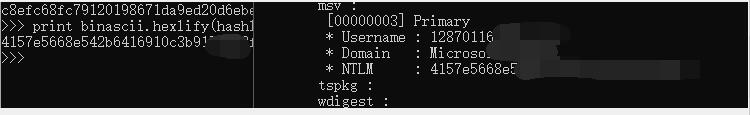

<span class="hljs-attribute">python2 -c 'import hashlib,binascii; print binascii.hexlify(hashlib.new(<span class="hljs-string">"md4", "p@Assword!123".encode("utf-16le")).digest())'</span></span>基本算法就是这样了

实际测试

我们在windows7环境下使用mimikatz抓密码,并抓到了ntlm hash

使用上面的方法算一下

发现与算法算出一致,说明上面的算法是正确的

LM-Hash

全称是LAN Manager Hash, windows最早用的加密算法,由IBM设计。

LM Hash的计算:

- 用户的密码转换为大写,密码转换为16进制字符串,不足14字节将会用0来再后面补全。

- 密码的16进制字符串被分成两个7byte部分。每部分转换成比特流,并且长度位56bit,长度不足使用0在左边补齐长度

- 再分7bit为一组,每组末尾加0,再组成一组

- 上步骤得到的二组,分别作为key 为 “KGS!@#$%”进行DES加密。

- 将加密后的两组拼接在一起,得到最终LM HASH值。

算法

#coding=utf-8

import re

import binascii

from pyDes import *

def DesEncrypt(str, Des_Key):

k = des(binascii.a2b_hex(Des_Key), ECB, pad=None)

EncryptStr = k.encrypt(str)

return binascii.b2a_hex(EncryptStr)

def group_just(length,text):

# text 00110001001100100011001100110100001101010011011000000000

text_area = re.findall(r'.{%d}' % int(length), text) # ['0011000', '1001100', '1000110', '0110011', '0100001', '1010100', '1101100', '0000000']

text_area_padding = [i + '0' for i in text_area] #['00110000', '10011000', '10001100', '01100110', '01000010', '10101000', '11011000', '00000000']

hex_str = ''.join(text_area_padding) # 0011000010011000100011000110011001000010101010001101100000000000

hex_int = hex(int(hex_str, 2))[2:].rstrip("L") #30988c6642a8d800

if hex_int == '0':

hex_int = '0000000000000000'

return hex_int

def lm_hash(password):

# 1. 用户的密码转换为大写,密码转换为16进制字符串,不足14字节将会用0来再后面补全。

pass_hex = password.upper().encode("hex").ljust(28,'0') #3132333435360000000000000000

print(pass_hex)

# 2. 密码的16进制字符串被分成两个7byte部分。每部分转换成比特流,并且长度位56bit,长度不足使用0在左边补齐长度

left_str = pass_hex[:14] #31323334353600

right_str = pass_hex[14:] #00000000000000

left_stream = bin(int(left_str, 16)).lstrip('0b').rjust(56, '0') # 00110001001100100011001100110100001101010011011000000000

right_stream = bin(int(right_str, 16)).lstrip('0b').rjust(56, '0') # 00000000000000000000000000000000000000000000000000000000

# 3. 再分7bit为一组,每组末尾加0,再组成一组

left_stream = group_just(7,left_stream) # 30988c6642a8d800

right_stream = group_just(7,right_stream) # 0000000000000000

# 4. 上步骤得到的二组,分别作为key 为 "KGS!@#$%"进行DES加密。

left_lm = DesEncrypt('KGS!@#$%',left_stream) #44efce164ab921ca

right_lm = DesEncrypt('KGS!@#$%',right_stream) # aad3b435b51404ee

# 5. 将加密后的两组拼接在一起,得到最终LM HASH值。

return left_lm + right_lm

if __name__ == '__main__':

hash = lm_hash("123456")

安全问题

LM-ntlm有不安全的地方,所以在windows Vista以后的windows中已经弃用了

- 首先,密码长度最大只能为14个字符

- 密码不区分大小写。在生成哈希值之前,所有密码都将转换为大写

- 查看我们的加密过程,就可以看到使用的是分组的DES,如果密码强度是小于7位,那么第二个分组加密后的结果肯定是aad3b435b51404ee,如果我们看到lm hash的结尾是aad3b435b51404ee,就可以很轻易的发现密码强度少于7位

- 一个14个字符的密码分成7 + 7个字符,并且分别为这两个半部分计算哈希值。这种计算哈希值的方式使破解难度成倍增加,因为攻击者需要将7个字符(而不是14个字符)强制暴力破解。这使得14个字符的密码的有效强度等于,或者是7个字符的密码的两倍,该密码的复杂度明显低于

14个字符的密码的理论强度。

14个字符的密码的理论强度。 - Des密码强度不高

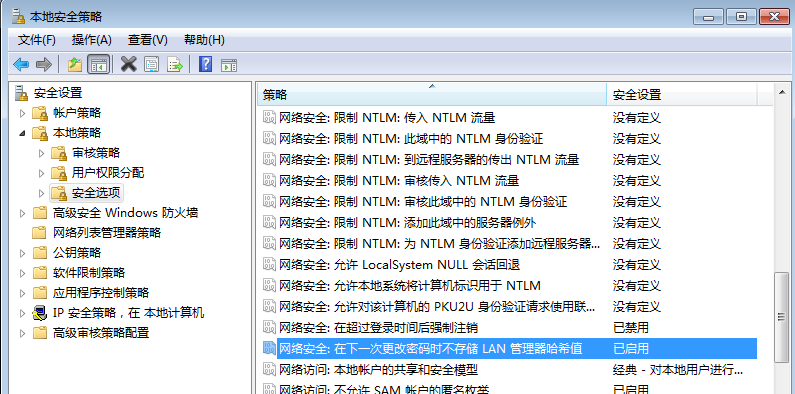

当然windows7的环境中LM-NTLM可以手动开启

控制面板>>所有控制面板项>>管理工具>>本地安全策略,再依次打开>>本地策略>>安全选项

“策略”,并将“已启用”修改为“已禁用”。单击“应用”后再点击“确定”。

该策略要求修改密码后生效,所以我需要修改密码。

某些工具的参数需要填写固定格式LM hash:NT hash,可以将LM hash填0(LM hash可以为任意值),即00000000000000000000000000000000:NT hash

Net-NTLM hash

通常是指网络环境下NTLM认证中的hash

NTLM认证采用质询/应答(Challenge/Response)的消息交换模式,流程如下:

- 客户端向服务器发送一个请求,请求中包含明文的登录用户名。服务器会提前存储登录用户名和对应的密码hash

- 服务器接收到请求后,生成一个16位的随机数(这个随机数被称为Challenge),明文发送回客户端。使用存储的登录用户密码hash加密Challenge,获得Challenge1

- 客户端接收到Challenge后,使用登录用户的密码hash对Challenge加密,获得Challenge2(这个结果被称为response),将response发送给服务器

- 服务器接收客户端加密后的response,比较Challenge1和response,如果相同,验证成功

在以上流程中,登录用户的密码hash即NTLM hash,response中包含Net-NTLM hash

在渗透中的运用

1、使用中间人攻击的方式来获取Net-NTLM hash

- Responder,下载地址:https://github.com/SpiderLabs/Responder

- Empire,下载地址:https://github.com/EmpireProject/Empire

- Deathstar,下载地址:https://github.com/byt3bl33d3r/DeathStar

- ntlmrelayx,下载地址:https://github.com/CoreSecurity/impacket 配置:https://hausec.com/how-to-set-up-ntlmrelayx-py/

拿到Net-NTLMv2 hash以后,即可以用hashcat爆破 运气好可以爆破出密码

待补充....

参考

Windows下LM-Hash与NTLM-Hash生成原理

Windows下的密码hash——NTLM hash和Net-NTLM hash介绍

Windows内网协议学习NTLM篇之NTLM基础介绍